Symmetrisches Kryptosystem

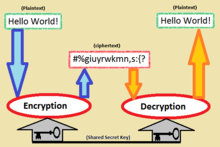

Symmetrische Schlüsselalgorithmen sind ein Verfahren in der Kryptographie. Es ist, wenn die Schlüssel für die Entschlüsselung und Verschlüsselung genau das gleiche gemeinsame Geheimnis sind. Sie können das Geheimnis nach dem Zufallsprinzip oder aus einem Kennwort oder durch ein geheimes Schlüsselaustauschverfahren wie Diffie-Hellman erzeugen.

Algorithmen mit symmetrischen Schlüsseln sind sehr wichtig, weil sie auf Computern schneller sind als die andere Art: Algorithmen mit öffentlichen Schlüsseln. Bei der Public-Key-Kryptographie (asymmetrische Kryptographie) kann der Schlüssel zur Verschlüsselung problemlos an die Öffentlichkeit gegeben werden, und jeder kann Ihnen geheime Nachrichten schicken. Der Schlüssel für die Verschlüsselung ist "offen", weil er in der Praxis nicht verwendet werden kann, um den Schlüssel für die Entschlüsselung zu erhalten. Dies ist sehr nützlich, aber Kryptographie-Algorithmen mit öffentlichem Schlüssel sind auf Computern sehr langsam, so dass sie nur zum Senden eines geheimen Schlüssels verwendet werden. Dann werden Algorithmen mit symmetrischen Schlüsseln für alles andere verwendet, weil sie schneller sind.

Es gibt zwei Arten von Algorithmen mit symmetrischem Schlüssel, die als Stromchiffrierung und Blockchiffrierung bezeichnet werden. Stream-Chiffren verschlüsseln eine Nachricht als einen Strom von Bits, eines nach dem anderen. Blockchiffrierungen nehmen Blöcke von Bits, verschlüsseln sie als eine einzige Einheit und verwenden die Antwort manchmal auch später. Blöcke von 64 Bits wurden bisher häufig verwendet; moderne Chiffren wie der Advanced Encryption Standard verwenden jedoch 128-Bit-Blöcke.

Beispiele für beliebte symmetrische Chiffren sind Twofish, Serpent, AES (aka Rijndael), Blowfish, CAST5, RC4, TDES und IDEA.

In der Geschichte nutzten einige Kryptoanalyseverfahren die Symmetrie aus, so dass symmetrische Systeme weniger sicher waren. Einige Angriffe werden als Known-Plaintext-Angriffe, ausgewählte Klartext-Angriffe, differentielle Kryptoanalyse und lineare Kryptoanalyse bezeichnet.

Andere Begriffe für die Verschlüsselung mit symmetrischen Schlüsseln sind Geheimschlüssel, Ein-Schlüssel-Verschlüsselung, Verschlüsselung mit gemeinsamem Schlüssel, Ein-Schlüssel-Verschlüsselung und schließlich Verschlüsselung mit privatem Schlüssel. Dieser letzte Begriff hat nicht dieselbe Bedeutung, die der Begriff privater Schlüssel in der Kryptographie mit öffentlichem Schlüssel hat.

Bei einem Algorithmus mit symmetrischem Schlüssel ist der zum Verschlüsseln verwendete Schlüssel der gleiche wie der zum Entschlüsseln verwendete. Aus diesem Grund muss er geheim gehalten werden.

Symmetrische vs. asymmetrische Algorithmen

Im Gegensatz zu symmetrischen Algorithmen verwenden asymmetrische Schlüsselalgorithmen für die Verschlüsselung einen anderen Schlüssel als für die Entschlüsselung. Das bedeutet, dass ein Benutzer, der den Verschlüsselungsschlüssel eines asymmetrischen Algorithmus kennt, Nachrichten verschlüsseln kann, aber nicht den Entschlüsselungsschlüssel berechnen und mit diesem Schlüssel verschlüsselte Nachrichten nicht entschlüsseln kann. Im Folgenden wird ein kurzer Vergleich dieser beiden Arten von Algorithmen gegeben:

Geschwindigkeit

Symmetrische Schlüsselalgorithmen sind im Allgemeinen viel weniger rechenintensiv als asymmetrische Schlüsselalgorithmen. In der Praxis sind asymmetrische Schlüsselalgorithmen in der Regel hundert- bis tausendmal langsamer als symmetrische Schlüsselalgorithmen.

Schlüsselverwaltung

Ein Nachteil der Algorithmen mit symmetrischem Schlüssel ist die Forderung nach einem gemeinsamen geheimen Schlüssel, bei dem beide Parteien an jedem Ende die gleiche Kopie besitzen. Um eine sichere Kommunikation zwischen allen in einer Gruppe von n Personen zu gewährleisten, werden insgesamt n(n - 1)/2 Schlüssel benötigt, was der Gesamtzahl der möglichen Kommunikationskanäle entspricht. Um die Auswirkungen einer möglichen Entdeckung durch einen kryptographischen Angreifer zu begrenzen, sollten sie regelmäßig geändert und während der Verteilung und im Betrieb sicher aufbewahrt werden. Der Prozess der Auswahl, Verteilung und Speicherung von Schlüsseln wird als Schlüsselmanagement bezeichnet und ist nur schwer zuverlässig und sicher zu erreichen.

Hybrides Kryptosystem

In den Entwürfen moderner Kryptosysteme werden sowohl asymmetrische (öffentlicher Schlüssel) als auch symmetrische Algorithmen verwendet, um das Beste von beiden auszunutzen. Asymmetrische Algorithmen werden verwendet, um symmetrische Schlüssel zu Beginn einer Sitzung zu verteilen. Sobald ein symmetrischer Schlüssel allen Parteien der Sitzung bekannt ist, können schnellere Algorithmen mit symmetrischem Schlüssel, die diesen Schlüssel verwenden, zur Verschlüsselung der restlichen Sitzung verwendet werden. Dies vereinfacht das Schlüsselverteilungsproblem, da asymmetrische Schlüssel nur noch authentisch verteilt werden müssen, während symmetrische Schlüssel sowohl auf authentische als auch auf vertrauliche Weise verteilt werden müssen.

Zu den Systemen, die einen solchen hybriden Ansatz verwenden, gehören SSL, PGP und GPG usw.

Verwandte Seiten

- Asymmetrische Schlüssel-Algorithmen

Fragen und Antworten

F: Was sind Algorithmen mit symmetrischen Schlüsseln?

A: Symmetrische Schlüsselalgorithmen sind eine Methode in der Kryptographie, bei der die Schlüssel für die Ent- und Verschlüsselung genau das gleiche gemeinsame Geheimnis sind.

F: Wie können Sie das Geheimnis generieren?

A: Das Geheimnis kann nach dem Zufallsprinzip, aus einem Passwort oder durch ein geheimes Schlüsselaustauschverfahren wie Diffie-Hellman erzeugt werden.

F: Warum sind Algorithmen mit symmetrischen Schlüsseln wichtig?

A: Symmetrische Schlüsselalgorithmen sind sehr wichtig, weil sie auf Computern schneller sind als Public-Key-Algorithmen.

F: Was ist Kryptographie mit öffentlichem Schlüssel (asymmetrische Kryptographie)?

A: Bei der Public-Key-Kryptographie (asymmetrische Kryptographie) kann der Schlüssel für die Verschlüsselung ohne Probleme öffentlich gegeben werden, und jeder kann Ihnen geheime Nachrichten schicken. Der Schlüssel für die Verschlüsselung ist "offen", weil er in der Praxis nicht verwendet werden kann, um den Schlüssel für die Entschlüsselung zu erhalten.

F: Welche zwei Arten von symmetrischen Zyphern gibt es?

A: Zwei Arten von symmetrischen Zyphern sind Stromchiffren und Blockchiffren. Stromchiffren verschlüsseln eine Nachricht als Strom von Bits nacheinander, während Blockchiffren Blöcke von Bits nehmen, sie als eine einzige Einheit verschlüsseln und manchmal auch die Antwort später verwenden.

F: Wie groß sind die Blöcke, die moderne Chiffren verwenden?

A: Moderne Verschlüsselungen wie der Advanced Encryption Standard verwenden 128-Bit-Blöcke.

F: Welche Arten von Angriffen wurden in der Geschichte zur Ausnutzung der Symmetrie verwendet?

A: In der Geschichte haben einige Kryptoanalysemethoden die Symmetrie ausgenutzt, so dass symmetrische Systeme weniger sicher waren. Zu den verwendeten Angriffen gehören Angriffe auf den bekannten Klartext, Angriffe auf den gewählten Klartext, differentielle Kryptoanalyse und lineare Kryptoanalyse.

Suche in der Enzyklopädie